W wielu dzisiejszych komputerach i laptopach można znaleźć dodatkowy układ zwany TPM. W systemie operacyjnym jest to zdefiniowane w sekcji Urządzenia zabezpieczające. Co to za bestia i do czego właściwie jest potrzebna - porozmawiajmy dzisiaj.

Moduł zaufanej platformy lub TPM (zaufany moduł platformy) to oddzielny mikroukład na płycie głównej komputera, który wykonuje określony zestaw zadań związanych z kryptografią i bezpieczeństwem komputera.

Na przykład za pomocą kryptoprocesora TPM można zaszyfrować dysk twardy komputera. Oczywiście centralny procesor również może to zrobić, ale wtedy będzie musiał wykonać więcej zadań, a szybkość szyfrowania i deszyfrowania będzie znacznie niższa. Szyfrowanie sprzętowe w module TPM odbywa się z niewielką utratą wydajności lub bez utraty wydajności.

Również TPM może chronić poświadczenia i sprawdzać programy działające w systemie. Zapobiega infekcjom rootkitami i bootkitami (rodzaje szkodliwych programów, które przenikają do komputera przed uruchomieniem systemu operacyjnego lub ukrywają swoją obecność w systemie, a zatem nie mogą być rozpoznane przez system), zapewniając, że konfiguracja komputera nie zostanie zmieniona bez wiedza.

Ponadto każdy moduł kryptograficzny TPM ma unikalny identyfikator, który jest zapisany bezpośrednio na chipie i nie można go zmienić. Dlatego kryptochip może być używany do uwierzytelniania podczas uzyskiwania dostępu do sieci lub dowolnej aplikacji.

TPM może generować silne klucze szyfrowania, gdy jest to wymagane przez system operacyjny (OS).

Ale zanim będziesz mógł korzystać z TPM, musisz go skonfigurować. Konfiguracja modułu sprowadza się do kilku prostych kroków.

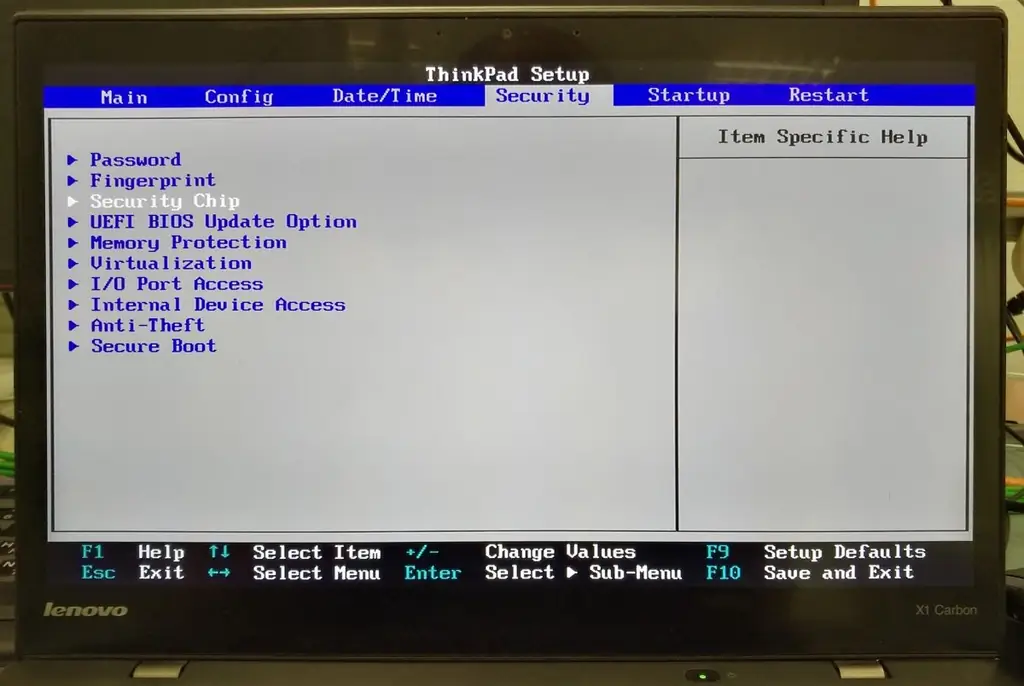

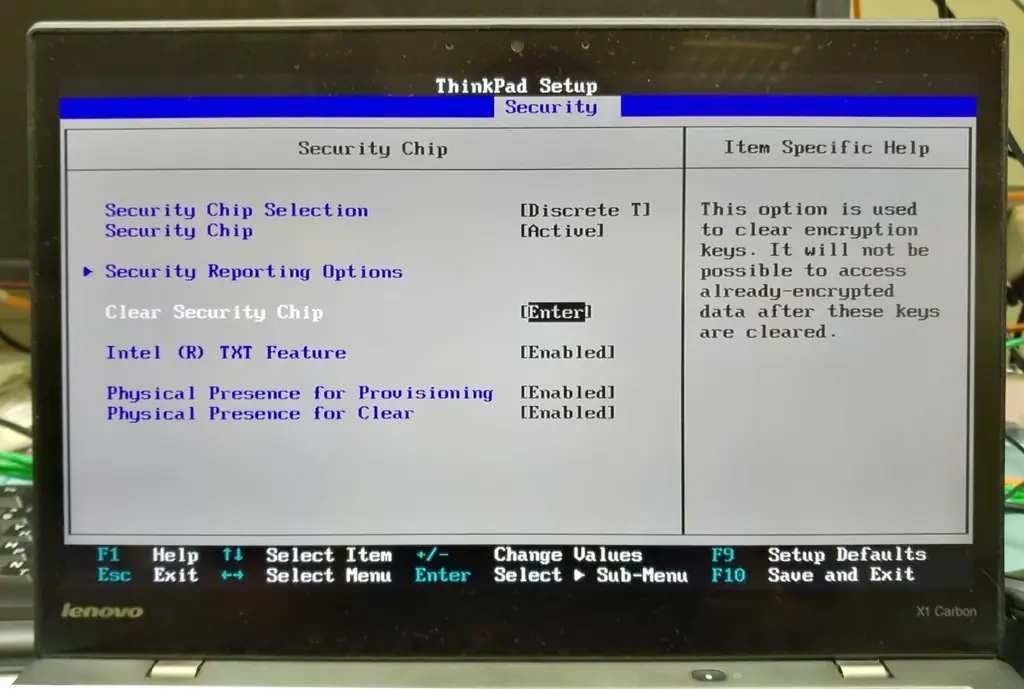

Po pierwsze, chip musi być włączony w BIOS-ie komputera. Aby to zrobić, przejdź do BIOS-u i przejdź do sekcji związanej z bezpieczeństwem. Chociaż BIOS może się znacznie różnić w zależności od komputera, ogólnie sekcja z ustawieniami zabezpieczeń nazywa się „Zabezpieczenia”. Ta sekcja powinna mieć opcję o nazwie „Security Chip”.

Moduł może znajdować się w trzech stanach:

- Niepełnosprawny.

- Włączony i nieużywany (Nieaktywny).

- Włączony i włączony (Aktywny).

W pierwszym przypadku nie będzie on widoczny w systemie operacyjnym, w drugim będzie widoczny, ale system go nie użyje, a w trzecim chip jest widoczny i będzie używany przez system. Ustaw stan na „aktywny”.

Tam w ustawieniach możesz wyczyścić stare klucze wygenerowane przez chip. Może się to przydać, jeśli na przykład chcesz sprzedać swój komputer. Pamiętaj, że kasując klucze, nie będziesz w stanie odzyskać danych zaszyfrowanych tymi kluczami (chyba że zaszyfrujesz swój dysk twardy).

Teraz zapisz zmiany i uruchom ponownie komputer ("Zapisz i wyjdź" lub klawisz F10).

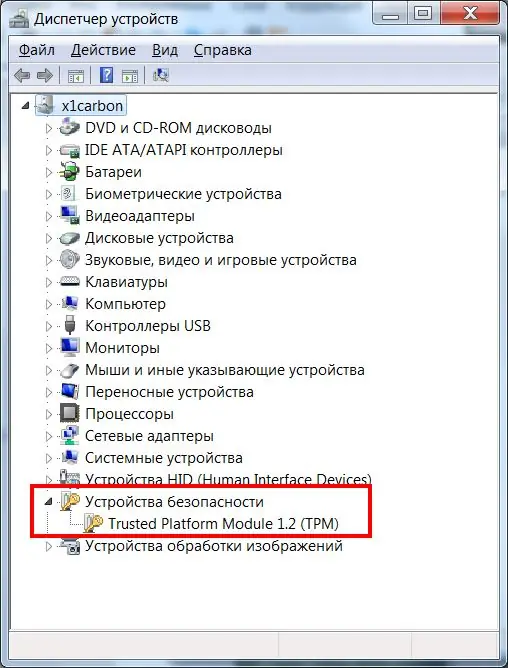

Po uruchomieniu komputera otwórz Menedżera urządzeń i upewnij się, że Trusted Module pojawia się na liście urządzeń.

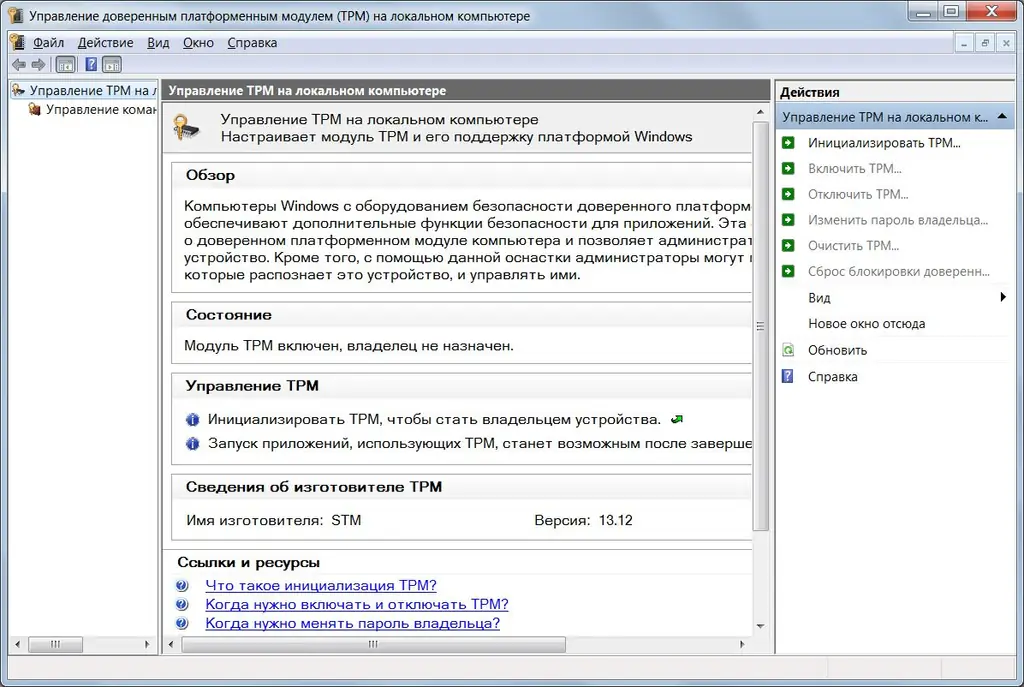

Pozostaje zainicjować chip w systemie operacyjnym. Aby to zrobić, otwórz przystawkę Zarządzanie modułem TPM. Naciśnij klawisz Windows + R (otworzy się okno Uruchom) i wpisz tpm.msc w polu wejściowym. Spowoduje to uruchomienie przystawki Zarządzanie modułem zaufanej platformy (TPM) na komputerze lokalnym. Tutaj przy okazji możesz przeczytać dodatkowe informacje - co to jest TPM, kiedy trzeba go włączyć i wyłączyć, zmienić hasło itp.

Po prawej stronie przystawki znajduje się menu akcji. Kliknij "…". Jeśli ta funkcja nie jest aktywna, Twój chip został już zainicjowany.

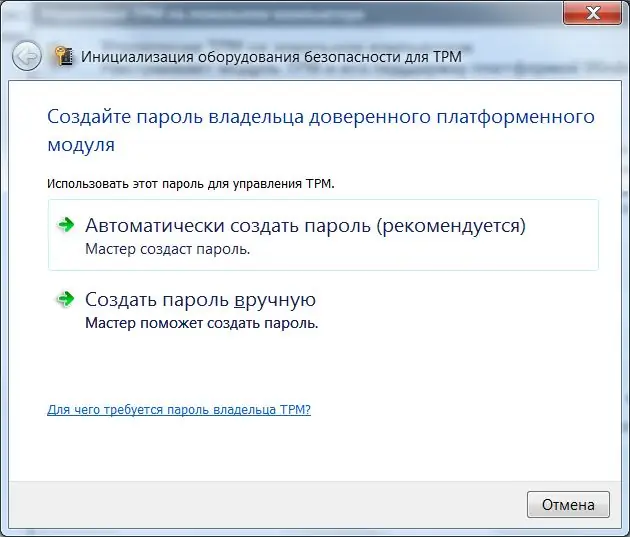

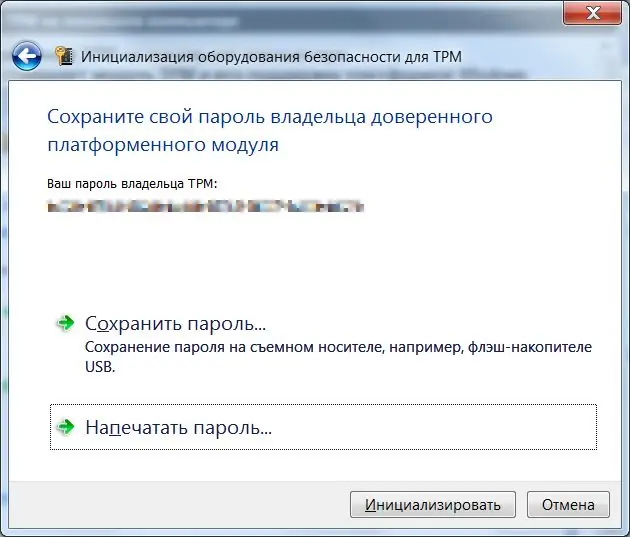

Po uruchomieniu Kreatora inicjowania modułu TPM pojawi się monit o utworzenie hasła. Wybierz opcję „Automatycznie”. Program inicjujący TPM wygeneruje hasło. Zapisz go w pliku lub wydrukuj.

Teraz kliknij przycisk „Zainicjuj” i poczekaj chwilę. Po zakończeniu program poinformuje Cię o pomyślnej inicjalizacji modułu. Po zakończeniu inicjalizacji wszystkie dalsze działania z modułem - wyłączenie, czyszczenie, odzyskiwanie danych w przypadku awarii - będą możliwe tylko za pomocą otrzymanego właśnie hasła.

Właściwie na tym kończą się możliwości zarządzania TPM. Wszystkie dalsze operacje, które będą wymagały możliwości chipa, zajdą automatycznie - przezroczyste dla systemu operacyjnego i niewidoczne dla Ciebie. Wszystko to musi być zaimplementowane w oprogramowaniu. Nowsze systemy operacyjne, takie jak Windows 8 i Windows 10, wykorzystują możliwości TPM szerzej niż starsze systemy operacyjne.